е°ҚйӣІз«ҜиіҮе®үжҠұжңүз–‘ж…®жҳҜиЁұеӨҡдјҒжҘӯдёҚж•ўдёҠйӣІзҡ„еҺҹеӣ д№ӢдёҖпјҢдҪҶйӣІз«Ҝе®үе…ЁжҖ§зңҹзҡ„дҪҺж–јең°з«Ҝе—Һпјҹй•·е№ҙжҰ®зҚІ Google Cloud еҗҲдҪңеӨҘдјҙзҚҺзҡ„ Cloud AceпјҢжӯӨж¬ЎеҫһеӣӣеӨ§йӣІз«ҜиіҮе®үйқўзӣёеҮәзҷјпјҢж•ҙзҗҶе…¶дёӯзҡ„йҳІиӯ·ж©ҹеҲ¶иЁӯе®ҡиҰҒй»һе’Ңе…©зЁ®еҜҰз”Ёзҡ„иіҮе®үжһ¶ж§ӢпјҢеёҢжңӣи®“дјҒжҘӯе°ҚйӣІз«ҜиіҮе®үйҳІиӯ·жңүжӣҙе…Ёйқўзҡ„иӘҚиӯҳгҖӮ

4 еӨ§еёёиҰӢ Google Cloud иіҮе®үжңҚеӢҷз”ұ KPMG жҺЁеҮәзҡ„гҖҠиҮәзҒЈдјҒжҘӯиіҮе®үжӣқйҡӘеӨ§иӘҝжҹҘгҖӢйЎҜзӨәпјҢеҸ°зҒЈ 50 й–“еӨ§еһӢдјҒжҘӯзҡ„е№іеқҮиІЎзү©жҗҚеӨұйўЁйҡӘзӮә 2000 иҗ¬еҸ°е№ЈпјҢдё”дҪҚеұ…жҰңйҰ–иҲҮеўҠеә•зҡ„дјҒжҘӯпјҢиІЎеӢҷжҗҚеӨұйўЁйҡӘе·®и·қжӣҙй«ҳйҒ” 900 еҖҚгҖӮе„ҳз®ЎйӣІз«Ҝе®үе…ЁжҖ§дёҚдәһж–јең°з«ҜпјҢдҪҶе°ҚйҳІиӯ·ж©ҹеҲ¶зҡ„дёҚзҶҹжӮүеҚ»еёёи®“дјҒжҘӯиә«йҷ·иіҮе®үеЁҒи„…дёӯгҖӮдёҖиө·дәҶи§ЈеҰӮдҪ•йҖҸйҒҺ Google Cloud зҡ„иіҮе®үжңҚеӢҷпјҢеҰҘе–„з¶ӯиӯ·йӣІз«Ҝе®үе…Ёеҗ§гҖӮ

В

иә«д»Ҫжғ…еўғжҺ§з®ЎGoogle Cloud жҳҜйҖҸйҒҺ Gmail жҲ– Google Workspace еёіиҷҹпјҲдҪҝз”ЁиҖ…жҲ–зҫӨзө„пјүйҖІиЎҢз”ЁжҲ¶зҡ„иә«д»Ҫй©—иӯүпјҢжӯӨеӨ–пјҢе®ғд№ҹж”ҜжҸҙйҖҸйҒҺ Service Account дҫҶзөҰдәҲеҹ·иЎҢзЁӢејҸиә«д»ҪпјҢдҪҝеҗ„й …жңҚеӢҷиғҪиӯҳеҲҘеҹ·иЎҢзЁӢејҸжүҖж“Ғжңүзҡ„ж¬ҠйҷҗгҖӮ

иҖҢз”ЁжҲ¶ж¬Ҡйҷҗзҡ„еҲӨи®ҖеүҮжҳҜйҖҸйҒҺ IAMпјҲIdentity and Access ManagementпјүиіҰдәҲзҡ„и§’иүІпјҢдҫҶй©—иӯүе…¶жҳҜеҗҰе…·жңүж“ҚдҪңйӣІз«ҜиіҮжәҗзҡ„ж¬ҠйҷҗгҖӮеӣ жӯӨеҸҜи—үз”ұе°Үж¬Ҡйҷҗи§’иүІиЁӯе®ҡж–јдёҚеҗҢзҡ„иіҮжәҗеұӨзҙҡпјҲResource HierarchyпјүпјҢиҰҸеҠғе°ҚжҮүиіҮжәҗзҡ„еҸҜеӯҳеҸ–зҜ„еңҚгҖӮдҫӢеҰӮйҖҸйҒҺеңЁ Cloud Storage зҡ„ ACLпјҲAccess Control ListпјүдёҠзөҰдәҲз”ЁжҲ¶еҸҜеӯҳеҸ–зҡ„ IAM и§’иүІпјҢжҢҮе®ҡе…¶е°Қзү№е®ҡзү©д»¶зҡ„еӯҳеҸ–ж¬ҠгҖӮеңЁиіҰдәҲи§’иүІзҡ„еҗҲйҒ©жҖ§дёҠпјҢGoogle Cloud д№ҹжңғе°ҮдҪҝз”ЁиҖ…иЎҢзӮәд»Ҙ IAM Recommander йҖІиЎҢиҮӘеӢ•еҢ–зҡ„ AI жҺЁи–ҰпјҢйҷҗзё®дҪҝз”ЁиҖ…йҒҺеӨ§зҡ„ж“ҚдҪңж¬ҠйҷҗгҖӮ

еңЁ IAM зҡ„еҹәзӨҺдёҠпјҢжҲ‘еҖ‘еҸҜйҖІдёҖжӯҘдҪҝз”Ё BeyondCorp иіҮе®үжЁЎеһӢзҡ„ IAPпјҲIdentity-Aware ProxyпјүдҫҶжҺ§з®Ўе…§йғЁжҲҗе“Ўзҡ„иіҮжәҗеӯҳеҸ–ж¬ҠйҷҗпјҢдёҰжҗӯй…Қ OS Login йҖІдёҖжӯҘе°ҚдҪҝз”ЁиҖ…йҖІиЎҢиҰҸзҜ„иҲҮзЁҪж ёгҖӮжӯӨеӨ–пјҢBeyondCorp д№ҹжңүйҮқе°Қз”ЁжҲ¶еӯҳеҸ–жғ…еўғзҡ„жҺ§з®ЎжңҚеӢҷпјҢеҚі ACMпјҲAccess Context ManagerпјүиҲҮ VPC SCпјҲService Controlпјүзҡ„жҗӯй…ҚйҒӢз”ЁпјҢи—үжӯӨжҲ‘еҖ‘иғҪжӣҙжҳҺзўәең°иҰҸзҜ„дҪҝз”ЁиҖ…еӯҳеҸ–зҡ„жңҚеӢҷгҖҒж“ҚдҪңең°й»һеҸҠиЁӯеӮҷзӯүжғ…еўғгҖӮ

йҷӨдәҶдёҠиҝ°йҮқе°ҚдҪҝз”ЁиҖ…ж¬ҠйҷҗжҺ§з®Ўзҡ„жңҚеӢҷеӨ–пјҢжҲ‘еҖ‘д№ҹиғҪйҖҸйҒҺзЁҪж ёзҙҖйҢ„пјҲAudit LogпјүпјҢдҫқж“ҡйңҖиҰҒзЁҪж ёзҡ„жңҚеӢҷи’җйӣҶж“ҚдҪңиЁҳйҢ„пјҢзЁҪж ёдҪҝз”ЁиҖ…е°ҚжңҚеӢҷзҡ„иЁӯе®ҡдҝ®ж”№еҸҠиіҮж–ҷиӘҝз”ЁиЎҢзӮәгҖӮ

з¶Іи·ҜйҖЈз·ҡжҺ§з®ЎGoogle Cloud жҳҜйҖҸйҒҺи»ҹй«”е®ҡзҫ©зҡ„иҷӣ擬з§ҒжңүйӣІпјҲVirtual Private CloudпјҢVPCпјүеҲ¶е®ҡе…§йғЁз¶Іи·Ҝз’°еўғпјҢиҖҢйҖЈз·ҡзҡ„жҺ§з®ЎиғҪи—үз”ұйҳІзҒ«зүҶиҰҸеүҮпјҲFirewall ruleпјүйҖІиЎҢе…§йғЁдё»ж©ҹзҡ„жөҒйҮҸеҮәе…Ҙз®ЎзҗҶгҖӮдёҖиҲ¬жҲ‘еҖ‘еҸҜз”ЁзҷҪеҗҚе–®е…ҒиЁұйҷҗе®ҡзҡ„жөҒйҮҸдҫҶжәҗз¶Іж®өйҖІе…Ҙзү№е®ҡдё»ж©ҹпјҢйҒҝе…ҚжғЎж„ҸжөҒйҮҸйҖІе…ҘгҖӮ

йӣ–然иҰҒзўәдҝқжғЎж„ҸжөҒйҮҸз„Ўжі•зӣҙжҺҘеӮ·е®ідё»ж©ҹпјҢжңҖеҘҪжҳҜдёҚзөҰдәҲдё»ж©ҹеӨ–йғЁ IPпјҲExternal IPпјүпјҢдҪҶжІ’жңүеӨ–йғЁ IP зҡ„дё»ж©ҹжҳҜз„Ўжі•зӣҙжҺҘеӯҳеҸ–з¶Іи·ҜиіҮжәҗзҡ„пјҢжүҖд»ҘйҖҷжҷӮеҸҜйҖҸйҒҺ Cloud NAT д»Ҙд»ЈзҗҶзҡ„еӨ–йғЁ IP е°Қз¶Ійҡӣз¶Іи·ҜиіҮжәҗйҖІиЎҢе–®еҗ‘еӯҳеҸ–пјҢйҖІиҖҢе®үе…ЁиЁӘе•ҸеӨ–йғЁиіҮжәҗгҖӮиҖҢй җиЁӯд№ҹжҳҜйҖҸйҒҺеӨ–йғЁз¶Іи·ҜжҸҗдҫӣзҡ„ Google API жңҚеӢҷпјҢеүҮеҸҜи—үз”ұ Private Google Access д»Ҙе…§з¶ІиЁӘе•ҸгҖӮ

жҮүз”ЁжңҚеӢҷжҺ§з®ЎжүҝжҺҘеүҚж–ҮпјҢжҲ‘еҖ‘дёҖиҲ¬еҲ©з”ЁдёҚзөҰдәҲдё»ж©ҹзӣҙжҺҘжҺҘ收еӨ–з¶ІжөҒйҮҸзҡ„ж–№ејҸжҸҗй«ҳе®үе…ЁжҖ§пјҢжүҖд»ҘиҰҒи®“йғЁзҪІзҡ„жңҚеӢҷиғҪжӯЈеёёе°ҚеӨ–й–Ӣж”ҫпјҢеҸҜйҖҸйҒҺ Cloud Load Balancer пјҲLBпјүдҪңзӮәжңҚеӢҷе°ҚеӨ–зҡ„жҺҘ收зӘ—еҸЈгҖӮиҖҢе…¶дёӯйҖҸйҒҺеҸҚеҗ‘д»ЈзҗҶзҡ„ LBпјҲеҰӮ [HTTP(S)] LB жҲ– TCP/SSL Proxy LBпјүпјҢжңғд»Ҙ GFE дҪңзӮәеӨ–йғЁжөҒйҮҸй–ҳеҸЈпјҢе°Үз”ЁжҲ¶йғЁзҪІзҡ„жңҚеӢҷдҝқиӯ·еңЁ Google Cloud еј·еӨ§зҡ„еҹәзӨҺиЁӯж–ҪеҫҢгҖӮ

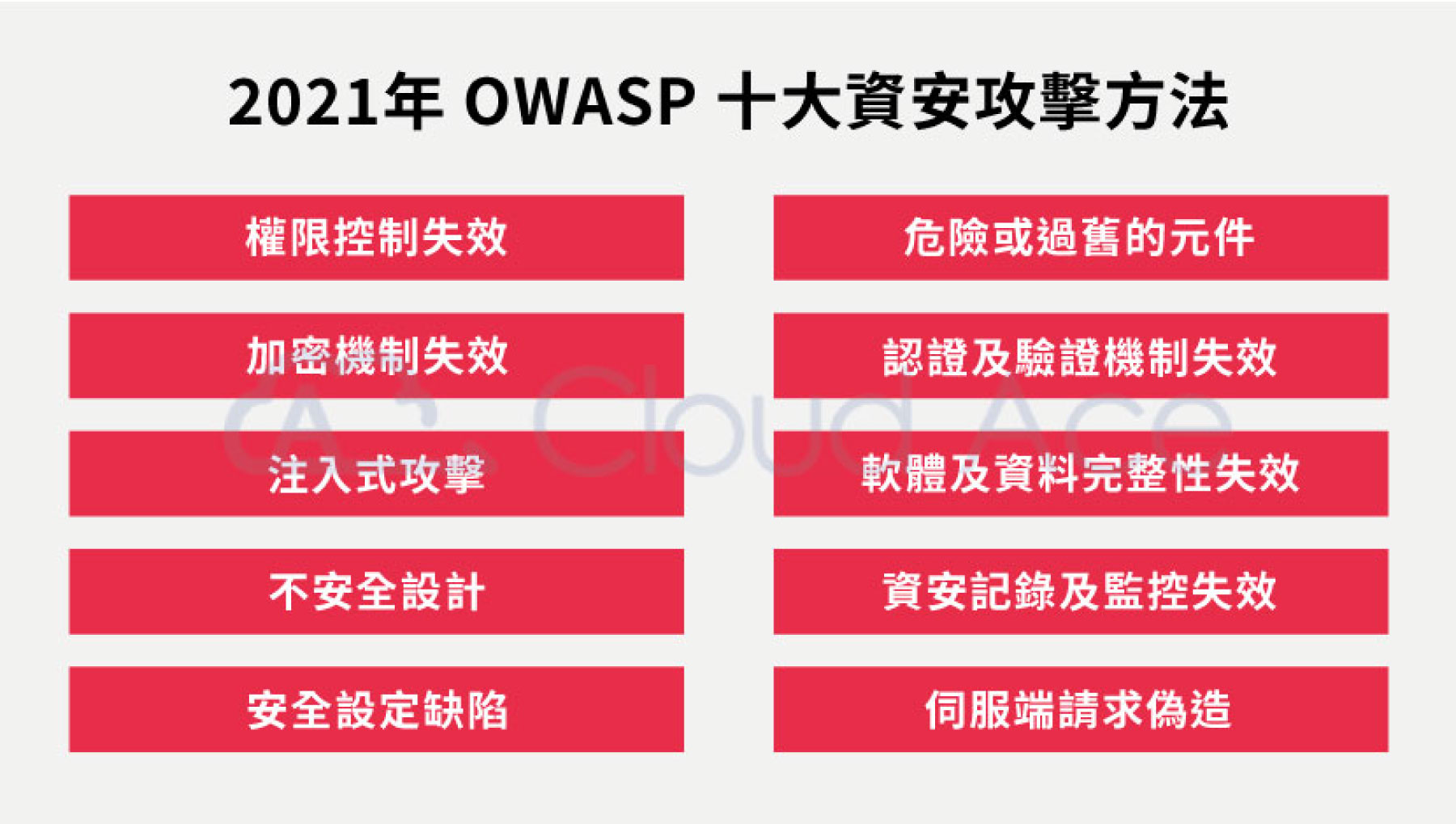

жӯӨеӨ–пјҢLB дәҰеҸҜжҗӯй…Қ Cloud Armor иЁӯзҪ® WAFпјҲWeb Application FirewallпјүиҰҸеүҮпјҢGoogle Cloud жҸҗдҫӣдәҶйҮқе°Қ OWASP еҚҒеӨ§иіҮе®үж”»ж“Ҡж–№жі•зҡ„й җзҪ®йҳІзҰҰиҰҸеүҮпјҢеҸҜйҖҸйҒҺз°Ўжҳ“зҡ„иЁӯе®ҡиҮӘеӢ•еҒөжё¬дёҰйҳІзҰҰеӨ–йғЁжғЎж„ҸжөҒйҮҸгҖӮеҸҰеӨ–пјҢCloud Armor д№ҹиғҪйҮқе°Қз¶Іж®өгҖҒең°еҚҖгҖҒURLгҖҒHeader жҲ–и«ӢжұӮй »зҺҮеҲ¶е®ҡе®ўиЈҪеҢ–иҰҸеүҮпјҢйҳ»ж“Ӣзү№е®ҡж”»ж“ҠдҫҶжәҗжҲ–жңҚеӢҷејұй»һгҖӮ

Google Cloud жңғе°Қе„ІеӯҳеңЁйӣІз«ҜдёҠзҡ„иіҮж–ҷйҖІиЎҢй җиЁӯзҡ„жӢҶеҲҶеҠ еҜҶпјҢиҖҢйҖҷеҖӢеҠ еҜҶеҸҲжңғйҖҸйҒҺиіҮж–ҷеҠ еҜҶйҮ‘й‘°пјҲData Encryption KeyпјҢDEKпјүиҲҮйҮ‘й‘°еҠ еҜҶйҮ‘й‘°пјҲKey Encryption KeyпјҢKEKпјүзҡ„е…©йҡҺж®өеҠ еҜҶдҫҶе®ҢжҲҗгҖӮжҲ‘еҖ‘еҸҜйҖҸйҒҺ KMSпјҲKey Management ServiceпјүдҪҝз”ЁиҮӘз®ЎйҮ‘й‘°еҸ–д»Јй җиЁӯзҡ„ KEK еҸғиҲҮиіҮж–ҷеҠ еҜҶпјҢйҒ”еҲ°жӣҙж·ұеәҰзҡ„иіҮж–ҷжҺ§з®ЎгҖӮ

йҷӨдәҶеҠ еҜҶе„ІеӯҳиіҮж–ҷпјҢжҲ‘еҖ‘д№ҹиғҪд»Ҙ DLPпјҲData Loss PreventionпјүеҒөжё¬жҺҘ收иіҮж–ҷзҡ„зү№е®ҡж•Ҹж„ҹе…§е®№пјҢдёҰжҗӯй…Қ KMS жңҚеӢҷеҠ еҜҶгҖӮжҜ”еҰӮиҮӘеӢ•еҢ–еҒөжё¬е®ўжҲ¶зҡ„иә«д»Ҫиӯүеӯ—иҷҹпјҢдёҰдҪҝз”Ё KMS е„Іеӯҳзҡ„еҠ еҜҶйҮ‘й‘°д»Ҙ DLP De-Identify жңҚеӢҷеҠ еҜҶпјҢйҒҝе…Қж“ҚдҪңдәәе“ЎзӣҙжҺҘй–ұи®ҖпјҢдёҰеҸҜеңЁжңүйңҖиҰҒжҷӮеҶҚйҖҸйҒҺ DLP Re-Identify жңҚеӢҷжҒўеҫ©иҮіеҸҜй–ұи®ҖзӢҖж…ӢгҖӮ

2 еӨ§дјҒжҘӯж„ӣз”Ёзҡ„ Google Cloud иіҮе®үжһ¶ж§ӢдёҠж–Үд»Ӣзҙ№дәҶ Google Cloud еёёиҰӢзҡ„иіҮе®үиҲҮз¶Іи·ҜжңҚеӢҷпјҢдёӢйқўжҲ‘еҖ‘йҖҸйҒҺе…©еҖӢзҜ„дҫӢдҫҶдәҶи§ЈеҰӮдҪ•еҹәж–јдёҚеҗҢжғ…еўғзө„еҗҲйҖҷдәӣжңҚеӢҷгҖӮд»ҘдёӢе…©еҖӢжғ…еўғеҲҶеҲҘжҳҜе°Ғй–үз¶Іи·Ҝзҡ„йӣІең°ж•ҙеҗҲжһ¶ж§ӢпјҢиҲҮйҖҸйҒҺ BeyondCorp иіҮе®үжЁЎеһӢе»әж§Ӣзҡ„иә«д»ҪиҲҮжғ…еўғж„ҹзҹҘжһ¶ж§ӢгҖӮ

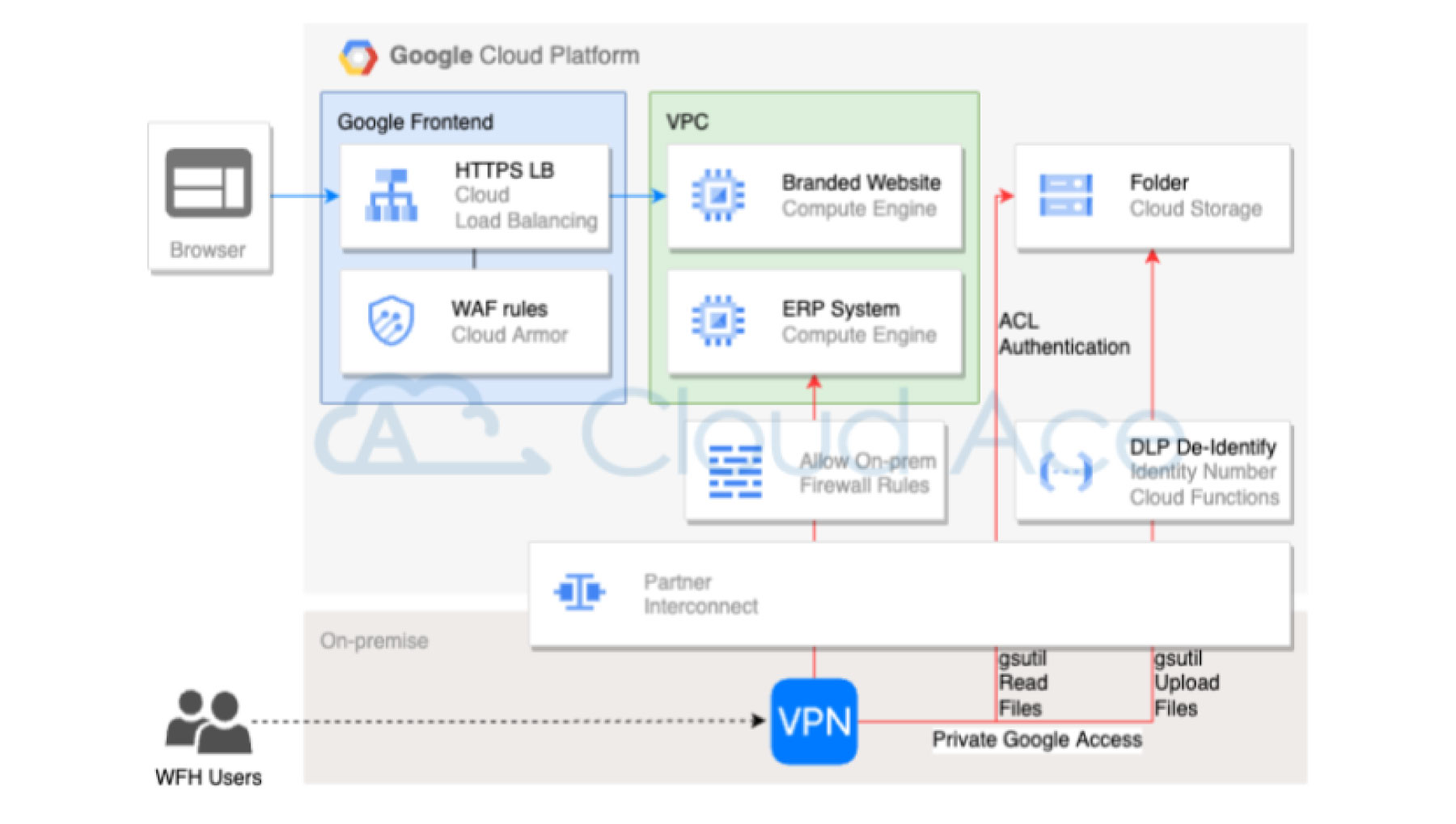

йӣІең°ж•ҙеҗҲзҡ„е°Ғй–үејҸиіҮе®үжһ¶ж§ӢеңЁжӯӨзҜ„дҫӢдёӯпјҢжҲ‘еҖ‘еҒҮиЁӯжғ…еўғзӮәйҒ и·қиҫҰе…¬зҡ„е“Ўе·ҘйҖҸйҒҺ Client VPN д»Ҙе…¬еҸёе…§з¶Ізҷ»е…ҘйӣІз«Ҝ ERP зі»зөұпјҢдёҰдёҠеӮіеҗ«жңүе®ўжҲ¶ж©ҹж•ҸиіҮж–ҷзҡ„жӘ”жЎҲиҮійӣІз«Ҝе„Іеӯҳз©әй–“пјҲеғ…жңүзү№е®ҡдәәеЈ«еҸҜеӯҳеҸ–жӘ”жЎҲжҲ–зҖҸиҰҪи©Іж©ҹж•ҸиіҮж–ҷе…§е®№пјүгҖӮиҖҢе…¬еҸёзҡ„еҪўиұЎз¶Із«ҷд№ҹйғЁзҪІеңЁйӣІз«ҜдҫӣеӨ–з•ҢеӯҳеҸ–гҖӮ

в–ІйӣІең°ж•ҙеҗҲзҡ„е°Ғй–үејҸиіҮе®үжһ¶ж§Ӣең–

в–ІйӣІең°ж•ҙеҗҲзҡ„е°Ғй–үејҸиіҮе®үжһ¶ж§Ӣең–

з”ұдёҠең–еҸҜзҹҘпјҢж•ҙеҖӢжһ¶ж§ӢйҒҝе…ҚдәҶеңЁйӣІз«Ҝдё»ж©ҹжҺӣијүеӨ–йғЁ IPгҖӮйӣІз«ҜйғЁзҪІзҡ„жңҚеӢҷеҲҶзӮәе°Қе…§иҲҮе°ҚеӨ–пјҢе°Қе…§жөҒйҮҸзӣҙжҺҘйҖҸйҒҺең°з«Ҝд»Ҙ Interconnect еҫһе…§з¶ІеӯҳеҸ–пјҢдёҰдҪҝз”ЁйӣІз«ҜйҳІзҒ«зүҶжҺ§з®Ўпјӣе°ҚеӨ–жңҚеӢҷеүҮдҪҝз”Ё Global [HTTP(S)] LB й–Ӣж”ҫпјҢдёҰйҖҸйҒҺ Cloud Armor йҳ»ж“Ӣе·ІзҹҘзҡ„жғЎж„ҸжөҒйҮҸдҫҶжәҗдёҰеҘ—з”Ёй җиЁӯ WAF иҰҸеүҮгҖӮиҖҢе„Іеӯҳзҡ„ж©ҹж•ҸиЁҠжҒҜеҸҜи—үз”ұ Cloud Function д»Ҙ DLP API еҒөжё¬дёҰеҠ еҜҶпјҢйҖІиҖҢе„ІеӯҳйҖІ Cloud Storage дёҰеўһеҠ Folder зҡ„ ACL иЁӯзҪ®пјҢе…ҒиЁұзү№е®ҡе“Ўе·ҘеӯҳеҸ–жӘ”жЎҲпјҢиҖҢйҖҷдәӣ Google Cloud жңҚеӢҷзҡ„е‘јеҸ«зҡҶеҸҜйҖҸйҒҺ Private Google Access з”ұең°з«Ҝе…§з¶Іеҹ·иЎҢгҖӮ

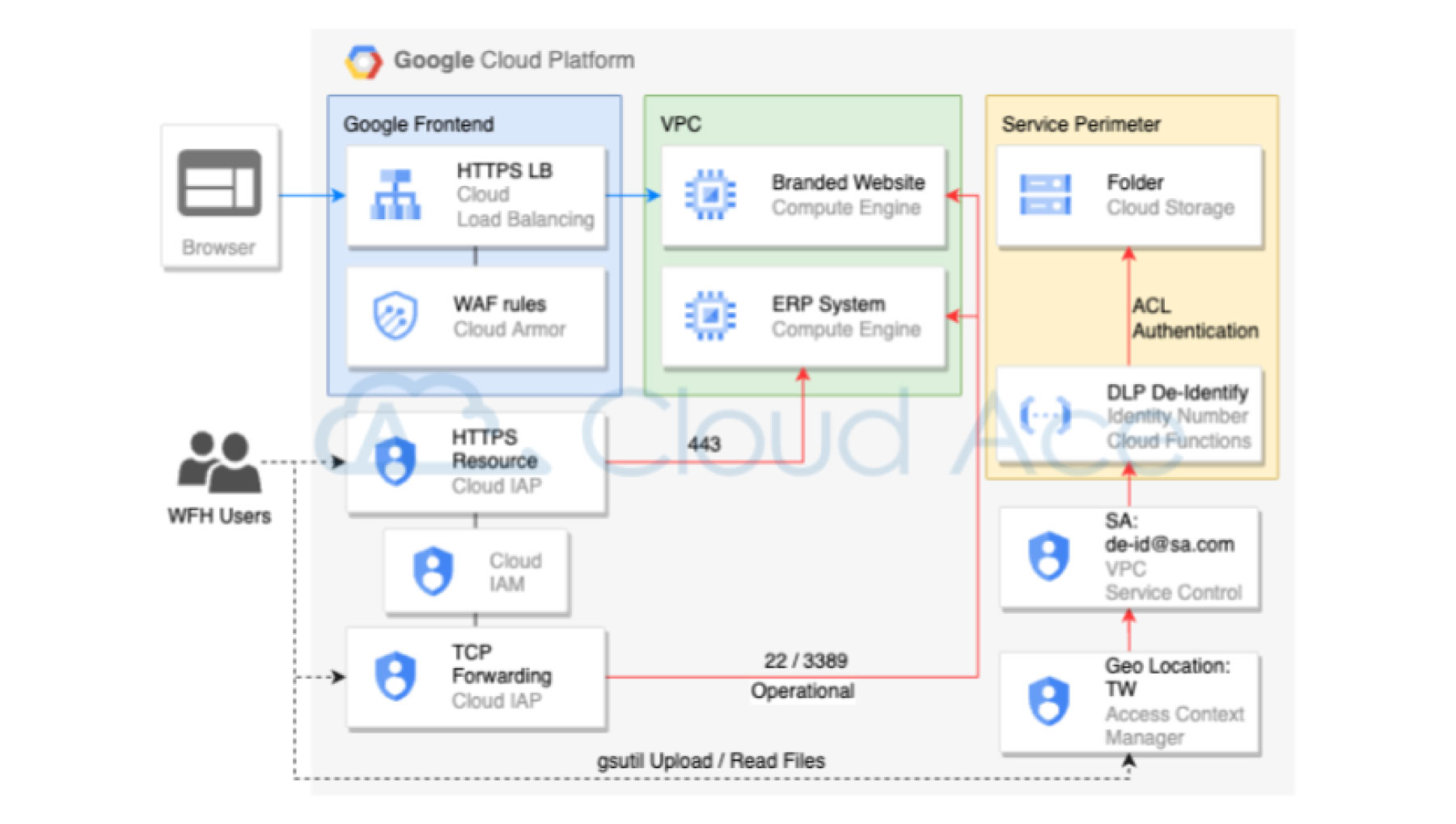

еҹәж–јжғ…еўғж„ҹзҹҘзҡ„йӣ¶дҝЎд»»иіҮе®үжһ¶ж§ӢжңүеҲҘж–јдёҠйқўзҜ„дҫӢд»Ҙе°Ғй–үзҡ„з¶Іи·Ҝз’°еўғеҜҰиёҗзі»зөұе®үе…ЁжҖ§пјҢйҖҷиЈЎжҲ‘еҖ‘и§ҖеҜҹеңЁеҗҢжЁЈзҡ„йҒ и·қиҫҰе…¬жғ…еўғдёӯпјҢеҰӮдҪ•йҖҸйҒҺ BeyondCorp иіҮе®үжЁЎеһӢеҜҰиёҗ Zero Trust зҡ„е®үе…Ёжһ¶ж§ӢпјҢи®“з”ЁжҲ¶иғҪйҖҸйҒҺз¶Ійҡӣз¶Іи·ҜзӣҙжҺҘе®үе…Ёең°еӯҳеҸ–е…¬еҸёжҮүз”ЁиіҮжәҗгҖӮ

в–Іеҹәж–јжғ…еўғж„ҹзҹҘзҡ„йӣ¶дҝЎд»»иіҮе®үжһ¶ж§Ӣең–BeyondCorp зҡ„ж ёеҝғиЁҙжұӮжҳҜи®“з”ЁжҲ¶иғҪдёҚйҖҸйҒҺ VPNпјҢзӣҙжҺҘд»Ҙз¶Ійҡӣз¶Іи·ҜеӯҳеҸ–жңҚеӢҷпјҢиҖҢе…¶дёӯжңҖйҮҚиҰҒзҡ„е®үе…ЁеҜҰиёҗжҳҜйҖҸйҒҺиә«д»ҪиҲҮжғ…еўғж„ҹзҹҘеҲӨж–·з”ЁжҲ¶еӯҳеҸ–ж¬ҠгҖӮеҰӮдёҠең–пјҢе®ўжҲ¶ ERP зі»зөұеҸҜзӣҙжҺҘйҖҸйҒҺ IAP иЁӯзҪ®е…ҒиЁұзү№е®ҡз”ЁжҲ¶еӯҳеҸ–з¶Ій ҒжҮүз”ЁжңҚеӢҷгҖӮиҖҢеңЁйӣІз«Ҝдё»ж©ҹзҡ„з¶ӯйҒӢеӯҳеҸ–дёҠпјҢд№ҹиғҪйҖҸйҒҺ IAP TCP Forwarding пјҢеңЁдёҚжҸҗдҫӣеӨ–йғЁ IP зҡ„жғ…жіҒдёӢзӣҙжҺҘд»Ҙз¶Ійҡӣз¶Іи·ҜйҖЈз·ҡдё»ж©ҹгҖӮ

в–Іеҹәж–јжғ…еўғж„ҹзҹҘзҡ„йӣ¶дҝЎд»»иіҮе®үжһ¶ж§Ӣең–BeyondCorp зҡ„ж ёеҝғиЁҙжұӮжҳҜи®“з”ЁжҲ¶иғҪдёҚйҖҸйҒҺ VPNпјҢзӣҙжҺҘд»Ҙз¶Ійҡӣз¶Іи·ҜеӯҳеҸ–жңҚеӢҷпјҢиҖҢе…¶дёӯжңҖйҮҚиҰҒзҡ„е®үе…ЁеҜҰиёҗжҳҜйҖҸйҒҺиә«д»ҪиҲҮжғ…еўғж„ҹзҹҘеҲӨж–·з”ЁжҲ¶еӯҳеҸ–ж¬ҠгҖӮеҰӮдёҠең–пјҢе®ўжҲ¶ ERP зі»зөұеҸҜзӣҙжҺҘйҖҸйҒҺ IAP иЁӯзҪ®е…ҒиЁұзү№е®ҡз”ЁжҲ¶еӯҳеҸ–з¶Ій ҒжҮүз”ЁжңҚеӢҷгҖӮиҖҢеңЁйӣІз«Ҝдё»ж©ҹзҡ„з¶ӯйҒӢеӯҳеҸ–дёҠпјҢд№ҹиғҪйҖҸйҒҺ IAP TCP Forwarding пјҢеңЁдёҚжҸҗдҫӣеӨ–йғЁ IP зҡ„жғ…жіҒдёӢзӣҙжҺҘд»Ҙз¶Ійҡӣз¶Іи·ҜйҖЈз·ҡдё»ж©ҹгҖӮ

жңҖеҫҢеңЁ Google Cloud жңҚеӢҷзҡ„еӯҳеҸ–дёҠпјҢеүҮйҖҸйҒҺ ACM иҲҮ VPC SC зҡ„зө„еҗҲйҷҗе®ҡжңҚеӢҷеӯҳеҸ–зҜ„еңҚпјҢдҪҝ Cloud Storage иҲҮ DLP API зҡ„дҪҝз”Ёиў«йҷҗзё®еңЁеҸ°зҒЈпјҢдё”еғ…е…ҒиЁұзү№е®ҡзҡ„ Service Account еҹ·иЎҢеҠ еҜҶиҲҮдёҠеӮігҖӮ

йҖҷж¬Ўд»Ӣзҙ№дәҶ Google Cloud зҡ„ 4 еӨ§иіҮе®үжңҚеӢҷиҲҮ 2 зЁ®еёёиҰӢжһ¶ж§ӢпјҢдҪҶзӨҷж–јзҜҮе№…йӮ„жңүиЁұеӨҡеҜҰз”Ёзҡ„жңҚеӢҷжңӘжҸҗеҸҠгҖӮеӣ жӯӨеҰӮйӮ„дёҚжё…жҘҡи©ІеҰӮдҪ•й…ҚзҪ®иҮӘе·ұзҡ„йӣІз«Ҝз’°еўғпјҢжӯЎиҝҺиҲҮжҲ‘еҖ‘иҒҜ繫пјҢи®“жҲ‘еҖ‘еҚ”еҠ©жӮЁиҰҸеҠғжңҖеҗҲйҒ©дё”е®үе…Ёзҡ„йӣІз«ҜеҹәзӨҺжһ¶ж§ӢпјҒ

й—ңж–ј Cloud Ace

Cloud Ace зӮәдәһжҙІж“ҡй»һжңҖеӨҡзҡ„ Google Cloud еҗҲдҪңеӨҘдјҙпјҢж“Ғжңү 12 й … Google е°ҲжҘӯй ҳеҹҹиӘҚиӯүиҲҮи¶…йҒҺ 400 ејөзҡ„е°ҲжҘӯиӯүз…§пјҢ йӣҶеңҳжңҚеӢҷйҒҺе…Ёзҗғи¶…йҒҺ 500 家дјҒжҘӯгҖӮеҰӮжңү Google Cloud з”ўе“Ғе°Һе…ҘжҲ–е®ўиЈҪеҢ–е°ҲжЎҲй–ӢзҷјйңҖжұӮпјҢжӯЎиҝҺиҲҮжҲ‘еҖ‘иҒҜ繫гҖӮ

- Mailпјҡmarketing@tw.cloud-ace.com

- Phoneпјҡ+886-2-2377-2766

- FacebookпјҡCloud Ace Taiwan

- жң¬ж–Үе…§е®№з”ұВ Cloud AceВ жҸҗдҫӣ